23 2 月, 2014

在BRKSE-4054中,对于DMVPN的design做了详细介绍,我这里只是逐一把常用的designs罗列一下,做一个索引,日后有更深的理解,在这里加说明,其实对于每种designs,都需要根据客户的流量做详细测试,另外本文将对两种场景做简单测试,一个是单DMVPN域,双hub;另一个是层次化的DMVPN。

几种常见的部署

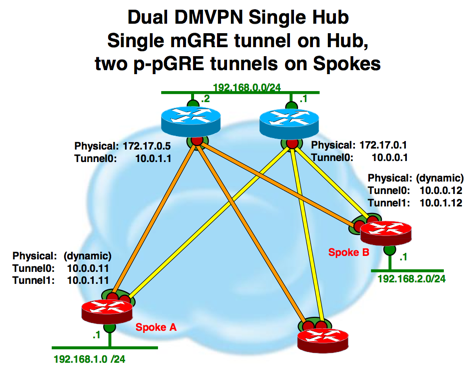

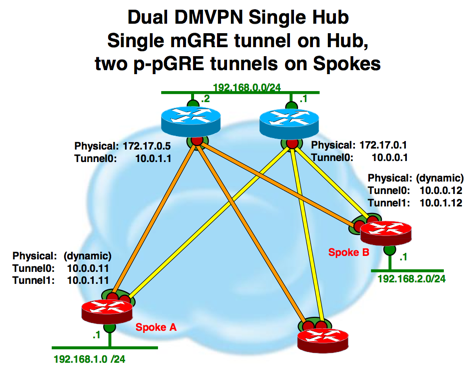

1. 双DMVPN域,单hub,每个spoke双p-GRE,Phase1

点评:所有流量都需要经过hub,spoke之间不能建立tunnel,所以两个DMVPN域间的流量分担会更好部署些,特别是两个域都属于不同的ISP

完整阅读

21 2 月, 2014

对于Site-to-Site VPN来说,IPsec是最好的选择,但他有天然的不足,就是无法大规模部署。如果在hub-spoke这种模型下,客户有1000个站点要建VPN,而且spoke跟spoke也要VPN通信,那么全网VPN的配置非常巨大,也非常消耗路由器的资源。此时思科推出了DMVPN,他利用了几个组件,实现了动态IPsec VPN的建立。本文将讨论DMVPN的基本信息及部署方法。

DMVPN的组件

1. mGRE(multipoint GRE),多点GRE

2. NHRP(Next Hop Resolution Protocol)

3. Dynamic Routing Protocol

4. IPsec VPN,也可以不加IPsec

NHRP类似ARP,不同的是ARP是IP地址到MAC地址的映射,而NHRP是tunnel地址到物理地址(NMBA地址)的映射。

对于DMVPN有3个发展阶段,其他资料里有很细的分类和不同,我在这里只做简单总结:

Phase1:只有hub支持mGRE,branch只支持pGRE;所有流量都需要经过hub,spoke跟spoke之间不能建立隧道;hub可路由汇总,spoke不需要明细路由

Phase2:hub和spoke都支持mGRE;spoke跟spoke可以直接建立隧道,流量可不经过hub;spoke必须要明细路由;hub需要关闭水平分割

phase3:hub和spoke都支持mGRE;spoke跟spoke的隧道由hub触发;hub不需要关闭水平分割

完整阅读

19 2 月, 2014

最近在准备DE的东西,里面涉及很多安全的知识,正好看看安全,下面是VPN理论部分,看视频简单概括总结,随时更改,首先看看安全的定义:

1.私密性:也就是加密

2.完整性:没有被篡改

3.源认证:确定是源发的

4.不可否认性:发完后不能否认发送了信息

私密性

加密可以分为两大类

1. 对称密钥算法

使用相同的密钥和算法进行加解密

常见对称算法:DES,3DES,AES

优点:速度快,安全,紧凑

缺点:明文传送密钥

完整阅读

4 8 月, 2011

Secret Password

如果同时有secret和普通的password,普通的pass没有效果,唯一的效果就是向后兼容,不过意义不大,所以一般都用secret password,不过注意在应用Chap时,它只支持明文密码,所以不适合secret,其他没发现有问题。

Service Password-Encryption

如果用,那么就是简单加密密码,可以很容易破解,相当于没有加密,起到的作用仅仅是让人一眼记不下密码。

另外在设置username password时,会有个0或7的概念:是否加密,这个加密跟pass-encryption是一样的,只不过它的作用是在明文密码存在的情况下,通过“username xxx pass 7 yyy”来手动指定xxx用户加密后的密码是yyy。

No Service Pass-recover

正常情况下,通过恢复密码,可以保留原来的配置。

这个feture就是为了防止有人在现场破解密码,如果用恢复密码的方法,所有配置都会被清空,所以这个feture要慎用。

完整阅读