31 7 月, 2013

最近研究了一下Netflow,发现这东西还是很不错的。建议如果流量异常有问题或负载分担问题,直接让客户配上monitor,不用配置exporter,直接看cache里的内容就可以了。Netflow里面有些迷惑的地方,这回整个测试了下,发现这东西还是比较有意思的。

2013-10-14: ASR9K NetFlow White Paper

https://supportforums.cisco.com/docs/DOC-36434

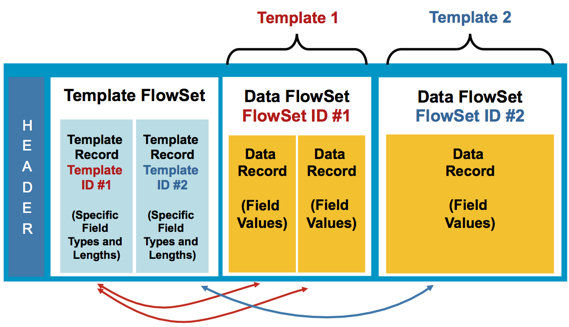

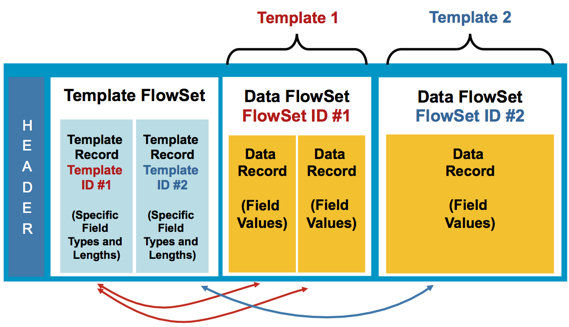

1. Template:

在v9的版本中,引进了template这个概念,这个东西感觉像个索引,告诉网管netflow的架构,默认export时间为1800s,也就是30mi,在抓netflow报文时,如果没有抓下template,那么你会发现通过wireshark无法解开cflow的报文,你也就没发分析了。另外template分两种,一种是正常的数据flow,另一种是option的flow,这就带来了强大的扩展。在下面的信息里,我把template的timeout改成了10s,cache timeout没改,所以你发现短时间内没有抓到任何flow流量:

完整阅读

26 5 月, 2013

关于BGP Feature:NHT(Next-Hop Tracking)。之前没接触过这个Feature,正好可以测试下。这个feature主要是当用户通过多个neighbor学来同样的前缀时,优选的下一跳地址在RIB里找不到了,那么他会自动切换到另一个下一跳,不用等待bgp neighbor 超时,这样可以加快收敛,这个Feature主要与IGP联动。另外为了防止默认路由使NHT失效,需要用route-map过滤非明晰路由。

测试Topology:

ASR1k——————CRS

完整阅读

12 3 月, 2013

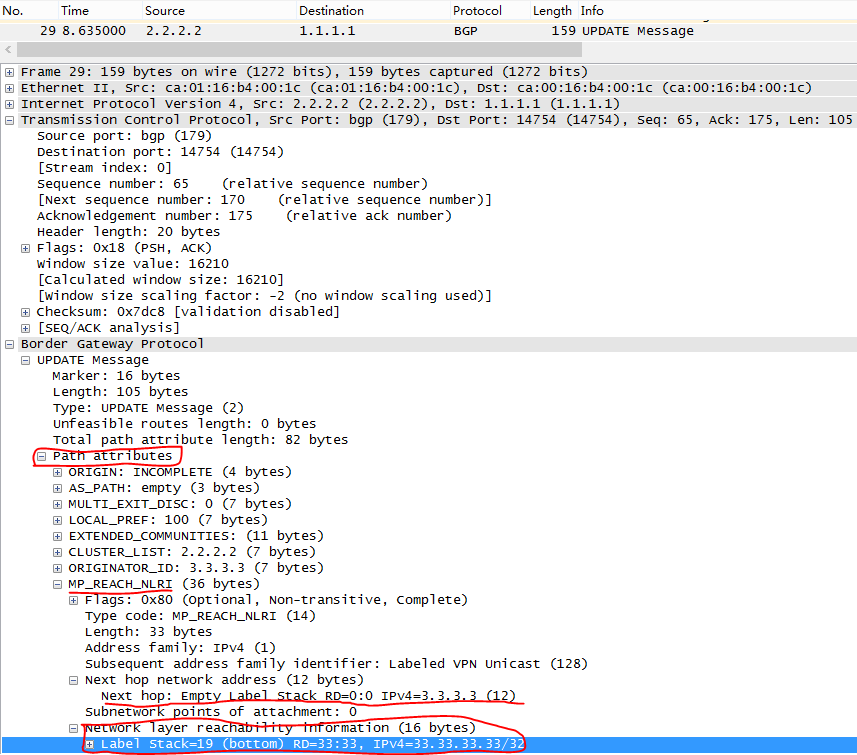

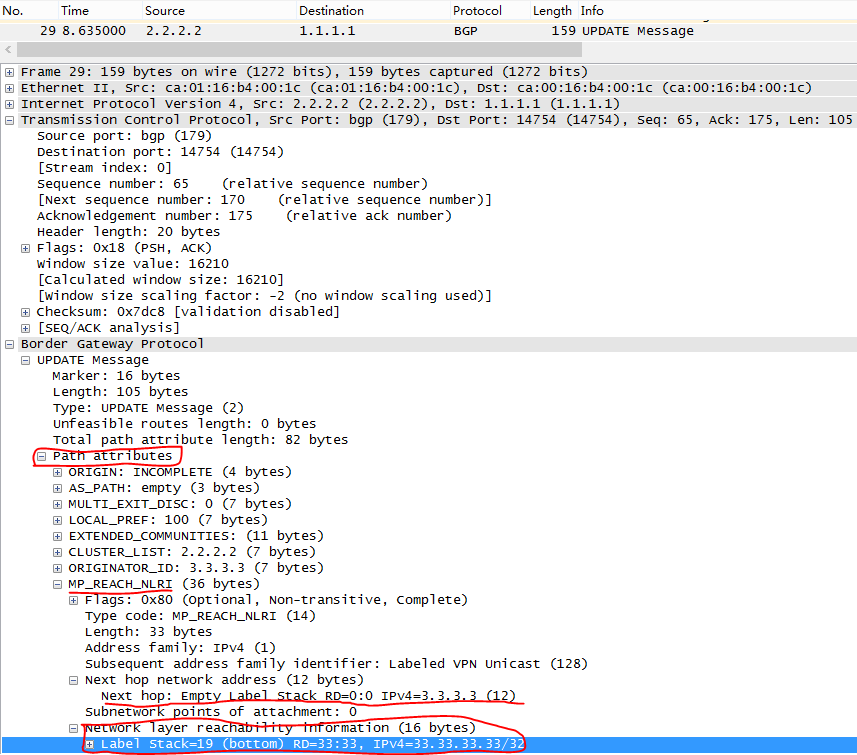

第10章:多协议BGP和MPLS VPN

本章对MPLS VPN进行了整体的概括,包括基础概念,跨域互联,在此仅仅概述,详细内容可以看我以前总结的关于MPLS的相关文章:

https://www.zhaocs.info/tag/mpls

基础知识

1. RD是用来区分具有相同ipv4前缀的多条VPN路由,8byte,如下图:

2. RT是用来控制VPVN4的路由,即使与RD一样的值,意义也是不一样的

3. 4字节可堆栈的label结构,包含20 bits的label,3 bits的EXP,1 bits堆栈位,8 bits的TTL

4. TDP和LDP的端口分别为711和646

5. 标签0-15为保留,4-15暂时没有用到;在LDP中,初始路由器会发送“imp-null”

完整阅读

16 2 月, 2013

做为工程师,常常遇到一些协议交互的问题,需要确认数据包的具体信息,这时常常会用到几种方法:

1. SPAN抓包

对于这种方法,结果分析起来最方便,但操作过程最麻烦

2. debug

这种方法最直观,但是debug数据如果非常多,会影响设备的正常运行

下面就是采用其他方法来达成这种需求,虽然用的是udp来说明,但是同样适用于TCP和RAW:

RP/0/RP1/CPU0:CRS2(config)#udp directory /tmp/udp

RP/0/RP1/CPU0:CRS2(config)#commit

RP/0/RP1/CPU0:CRS2(config)#ipv4 access-list hsrp-packet

RP/0/RP1/CPU0:CRS2(config-ipv4-acl)#20 permit udp any eq 1985 any eq 1985

RP/0/RP1/CPU0:CRS2(config-ipv4-acl)#30 deny ipv4 any any

RP/0/RP1/CPU0:CRS2(config-ipv4-acl)#exit

RP/0/RP1/CPU0:CRS2(config)#ipv6 access-list v6-filter

RP/0/RP1/CPU0:CRS2(config-ipv6-acl)#10 deny ipv6 any any

RP/0/RP1/CPU0:CRS2(config-ipv6-acl)#exit

RP/0/RP1/CPU0:CRS2(config)#commit

RP/0/RP1/CPU0:CRS2(config)#exit

RP/0/RP1/CPU0:CRS2#debug udp packet v4-access-list hsrp-packet v6-access-list v6-filter hex control-block location x/x/cpu0

You can check the capture by follow patch:

RP/0/RP1/CPU0:CRS2#run

# cd /tmp/udp

#ls

#more xxxx

12 10 月, 2012

Topology

PC—-ISP—-[f0/0]LNS[ server]

本篇仅关注测试,LAC客户端的更多内容,可以看上一篇简述《L2TP两种部署方法简述》

你在用PC的L2TP客户端拨号时,要注意Ipsec加密,默认需要修改注册表以关闭Ipsec加密。可以参考官方信息:《

Disabling IPSEC Policy Used with L2TP》。如果关闭了Ipsec,那么PC会直接发出L2TP的SCCRQ,但这时如果LNS上配置“l2tp security crypto-profile CCIE”,报以下下错误后断开连接:

“Ignoring SCCRQ, tunnel from “frank” requires security, however the SCCRQ was received unprotected”去掉Ipsec配置后,PC能正常拨入并获得地址,配置跟LAC独立客户端里的LNS差不多。另外在PC上既然已经通过注册表关闭了Ipsec,那么在PC的L2TP拨号的属性配置中,关于Ipsec的相关认证就没有用了,可以忽略掉。如果不修改注册表,那么PC用L2TP拨号时会先协商Ipsec,Ipsec tunnel建立后,再协商L2TP。本文主要测试当PC不修改注册表,也就是开启L2TP/Ipsec时的L2TP拨号过程。我的测试系统是Windows8,其他系统是否默认开启L2TP/Ipsec,请自行确认。另外思科设备跟windows启动L2TP/Ipsec时,仅支持透明模式通道。下面是最初配置,后面跟着TS过程及最终配置,希望能帮助其他人解决问题。

LNS最初配置

完整阅读