CCIE Security – VPN 理论

最近在准备DE的东西,里面涉及很多安全的知识,正好看看安全,下面是VPN理论部分,看视频简单概括总结,随时更改,首先看看安全的定义:

1.私密性:也就是加密

2.完整性:没有被篡改

3.源认证:确定是源发的

4.不可否认性:发完后不能否认发送了信息

私密性

加密可以分为两大类

1. 对称密钥算法

使用相同的密钥和算法进行加解密

常见对称算法:DES,3DES,AES

优点:速度快,安全,紧凑

缺点:明文传送密钥

完整阅读

最近在准备DE的东西,里面涉及很多安全的知识,正好看看安全,下面是VPN理论部分,看视频简单概括总结,随时更改,首先看看安全的定义:

1.私密性:也就是加密

2.完整性:没有被篡改

3.源认证:确定是源发的

4.不可否认性:发完后不能否认发送了信息

加密可以分为两大类

1. 对称密钥算法

使用相同的密钥和算法进行加解密

常见对称算法:DES,3DES,AES

优点:速度快,安全,紧凑

缺点:明文传送密钥

完整阅读

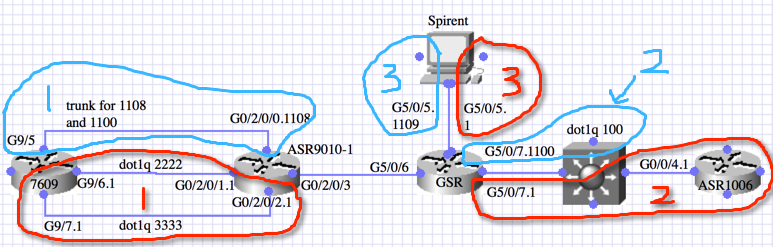

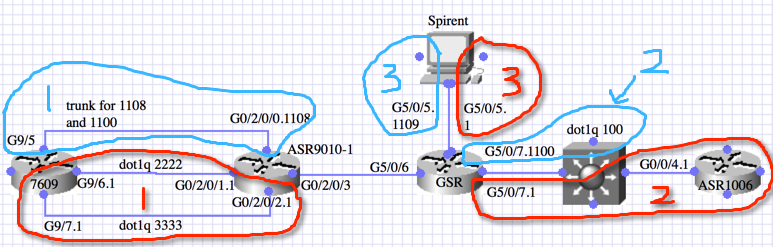

跟同事讨论了下关于*PVID_Inc的问题,收益颇丰!估计没几个人能悟出在VPLS中PVID_inc的真谛。

为了验证讨论的内容,特意做下面的实验:

天蓝色属于一个bridge-domain vplstest1000;而红色属于bridge-domain vplstest6002

本文只讨论天蓝色的bridge-domain!

验证下为什么会有PVID_inc的问题出现,及抓包分析,用有力的证据来验证

完整阅读

天蓝色属于一个bridge-domain vplstest1000;而红色属于bridge-domain vplstest6002

本文只讨论红色的bridge-domain!

验证下ASR9k上的mapping行为 “translate 1-to-1 dot1q”

完整阅读

注:ASR9k不同于76,split-horizon不能disable;它一共分3组,group 0,1和2,每组的定义不一样。

下面是Xander总结的(https://supportforums.cisco.com/thread/2213114 ):

Three SHG groups are defined for VPLS(SHG0,SHG1 and SHG2). By default, all the bridge-ports( AC or PW ) come in SHG0. When a Split horizon-group is configured under the Bridge-port( either under AC or PW) they come in SHG2. PWs defined under VFI come in SHG1. By definition, Bridge-ports in same SHG(SHG1 and SHG2) won't talk to each other ( this is not applicable for SHG0 though ). SHG0 --- > SHG0,SHG1 and SHG2 SHG1 --- > SHG0 and SHG2 SHG2 ----> SHG0 and SHG1