22 10 月, 2013

之前讨论过在XR上,当我们遇到与本设备交互的TCP/UDP和RAW有问题时,可以用下面方法抓下来,然后分析《How to decode TCP, UDP and RAW for IOS-XR》。在76/65上,可以用Netdr,ELAM,CPU span,PB capture,那在咱们的ASR9k上是否有类似好用的工具?答案当然是肯定的,在咱们ASR9k上有两个方法可以抓punt到CPU的包:

在4.3.1以后,XR支持NP Monitor

详细的可以看下面文章: https://supportforums.cisco.com/docs/DOC-29010

这里要注意的是:Note that a captured packet will be DROPPED!

所以一定要注意在选择monitor的counter时,要选择真正的drop counter,而不要把正常的counter给monitor了,那样数据转发就会受影响了。暂时没有测试环境,没法贴出详细测试步骤,文档写的很清楚,详细看上面的文档。

在ASR9k上通过SPP Monitor抓包

下面是一个抓包实例:

完整阅读

19 8 月, 2013

前几天跟同事讨论了下关于ASR9k与ME3750通过Eompls互通的问题,发现ASR9k在实现上跟IOS有许多不同的地方,另外根据同事的总结,发现收益颇多,故把其中一部分整理出来(有一部分信息直接从同事的summary中拿过来的),以备日后复习。

Topology:

(access 1148)(non-ESport)ME3750(ESport)—–PW—–A9K(dot1q.1148)

3750 Config:

interface Vlan1148

no ip address

xconnect 2.2.2.2 23 encapsulation mpls pw-class cisco

pseudowire-class cisco

encapsulation mpls

interworking vlan

interface GigabitEthernet1/0/2

switchport access vlan 1148

switchport mode access

spanning-tree portfast

完整阅读

31 7 月, 2013

最近研究了一下Netflow,发现这东西还是很不错的。建议如果流量异常有问题或负载分担问题,直接让客户配上monitor,不用配置exporter,直接看cache里的内容就可以了。Netflow里面有些迷惑的地方,这回整个测试了下,发现这东西还是比较有意思的。

2013-10-14: ASR9K NetFlow White Paper

https://supportforums.cisco.com/docs/DOC-36434

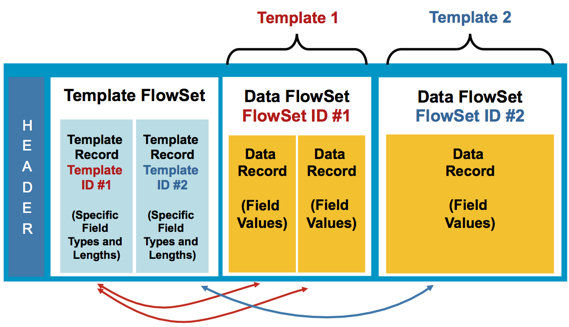

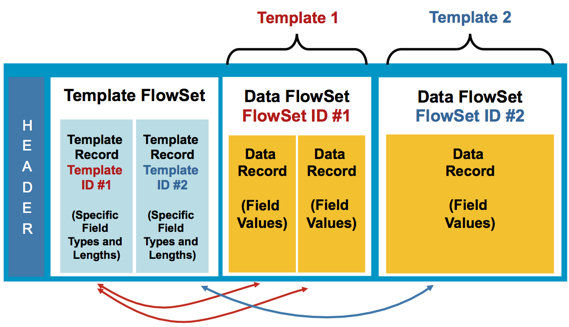

1. Template:

在v9的版本中,引进了template这个概念,这个东西感觉像个索引,告诉网管netflow的架构,默认export时间为1800s,也就是30mi,在抓netflow报文时,如果没有抓下template,那么你会发现通过wireshark无法解开cflow的报文,你也就没发分析了。另外template分两种,一种是正常的数据flow,另一种是option的flow,这就带来了强大的扩展。在下面的信息里,我把template的timeout改成了10s,cache timeout没改,所以你发现短时间内没有抓到任何flow流量:

完整阅读

10 10 月, 2012

在早期的XR版本是不支持SLA和静态路由联动的,在4.2.1中,已经可以支持了。但需要安装MGBL PIE,下面是9k 4.2.1中SLA的相应配置,配置跟IOS下的差别不大。如果schedule operation不生效,可以重配下。关于更多SLA的相关信息,可以参考我之前的文章《关于IP SLA及与EEM联动的探讨》

2019-8-8 update: NCS5500 workable as follow config too

RP/0/RSP1/CPU0:A9K-1#sh configuration running-config ipsla

ipsla

operation 1

type icmp echo

timeout 1000

source address 192.168.12.2

destination address 192.168.12.1

frequency 5

!

!

schedule operation 1

start-time now

life forever

RP/0/RSP1/CPU0:A9K-1#sh configuration running-config track

track 1

type rtr 1 reachability

delay up 10

delay down 3

RP/0/RSP1/CPU0:A9K-1#sh configuration running-config router static

router static

address-family ipv4 unicast

22.22.22.22/32 192.168.12.1 track 1

11 4 月, 2007

aaa new-model

!—激活AAA访问控制

aaa authentication login default tacacs+ local

①用户登录时默认起用Tacacs+(这个是默认的名字,可以通过命令更改这个默认列表名)做AAA认证,不成功就用本地数据库(username);

② 当vty上设了pssword时,只有在local后面加上line才起作用,这时登录界面还是以username开头,这时用户名和密码都是在vty设的password密码,如pass zy;登录时,username:zy / pssword:zy,这样进入用户exec,然后通过在router上设置的enable进入特权exec;

③如果在列表最后加none,那么就不需要认证直接进入用户exec界面,然后再根据enable密码进入特权exec;

aaa authentication login vty local

!—列表名为vty,调用才能生效,如logging authen vty,加了前面那句后,这句加上就没什么意义了

aaa authentication enable default group tacacs+ enable

!—enable密码的授权交给tacacs+,如果失败,用本地enable密码进行验证

完整阅读